W dzisiejszych czasach, zarówno w działalności biznesowej, jak i w życiu prywatnym, często zachodzi potrzeba skorzystania z wirtualnych poświadczeń przeznaczonych do natychmiastowego użycia, tworzonych ad hoc na smartfonach lub innych urządzeniach mobilnych. LEGIC Connect jest usługą programową, która ma do tego służyć.

Usługę LEGIC Connect można łatwo realizować w istniejącej infrastrukturze telekomunikacyjnej. Zapewnia ona identyfikację użytkowników podczas transakcji przeprowadzanych z użyciem urządzeń mobilnych, wymagających tworzenia doraźnych poświadczeń do natychmiastowego wykorzystania. Usługa jest dostępna na całym świecie i jest bezpieczna dzięki szyfrowaniu transmitowanych danych metodą end-to-end.

Dzięki usłudze LEGIC Connect oraz istniejącej infrastrukturze telekomunikacyjnej smartfon może pełnić wiele funkcji. Może służyć do otwierania drzwi w budynkach, uruchamiania samochodów, stanowić identyfikator personalny w systemach rejestracji czasu pracy, być elektronicznym biletem kolejowym etc. By zrealizować te i tym podobne funkcje, do komunikacji z urządzeniami brzegowymi wykorzystuje się łącza Bluetooth oraz NFC dostępne w każdym współczesnym smartfonie.

Dzięki rozwojowi IoT LEGIC Connect może znaleźć różne zastosowania. Elementem zapewniającym bezpieczne uwierzytelnienie jest moduł logiczny SE zainstalowany w każdym z terminali. LEGIC Connect może służyć na przykład do uwierzytelniania personelu szpitalnego w celu uzyskiwania przez pracowników dostępu do wydzielonych pomieszczeń, aparatury medycznej czy szafek z lekarstwami. Dane dostępowe mogą być przechowywane w chmurze i udostępniane urządzeniom brzegowym w razie potrzeby. Dalszą poprawę bezpieczeństwa można uzyskać za pomocą aplikacji służących do rozpoznawania twarzy i odcisków palców, dostępnych w smartfonach. Dodatkowym zabezpieczeniem może być żądanie wprowadzenia ważnego kodu PIN. Wszystkie te funkcje można zrealizować z użyciem klasycznego smartfonu z aplikacją LEGIC Connect.

Jak działa LEGIC Connect

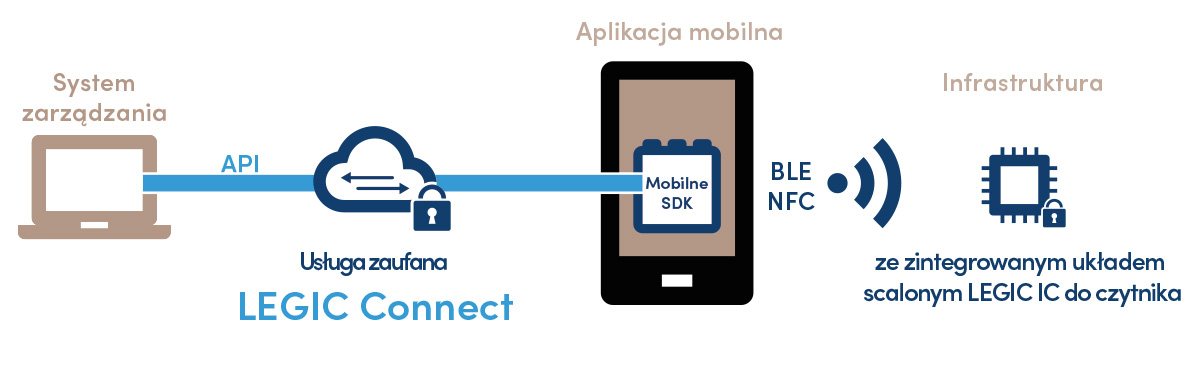

Na poniższym rysunku przedstawiony jest schemat wyjaśniający zasadę działania systemu uwierzytelniającego wykorzystującego LEGIC Connect.

Rys. 1. Wyjaśnienie zasady działania usługi LEGIC Connect

Jak wynika ze schematu, jednostka nadrzędna systemu z usługą LEGIC Connect komunikuje się ze smartfonem poprzez szyfrowany kanał utworzony w istniejącej infrastrukturze telekomunikacyjnej. Odbiorcą danych jest aplikacja mobilna zainstalowana w smartfonie. Dane dla jednostki brzegowej są przekazywane za pośrednictwem łącza Bluetooth lub NFC w smartfonie. W celu ułatwienia pracy projektantów systemów uwierzytelniających i autorów aplikacji na urządzenia mobilne udostępniono specyfikację API i narzędzie aplikacyjne Mobile SDK.

Podstawą bezpieczeństwa w systemie z usługą LEGIC Connect jest szyfrowanie danych metodą end-to-end na trasie między jednostką nadrzędną a modułem logicznym zawartym w układzie scalonym LEGIC Reader zainstalowanym w urządzeniu brzegowym. Szyfrowanie połączenia telekomunikacyjnego jest pomocne, jednak ma drugorzędne znaczenie. Siła tego systemu bierze się z szyfrowania metodą end-to-end.

Łącze RFID, Bluetooth i moduł szyfrujący w jednym układzie scalonym

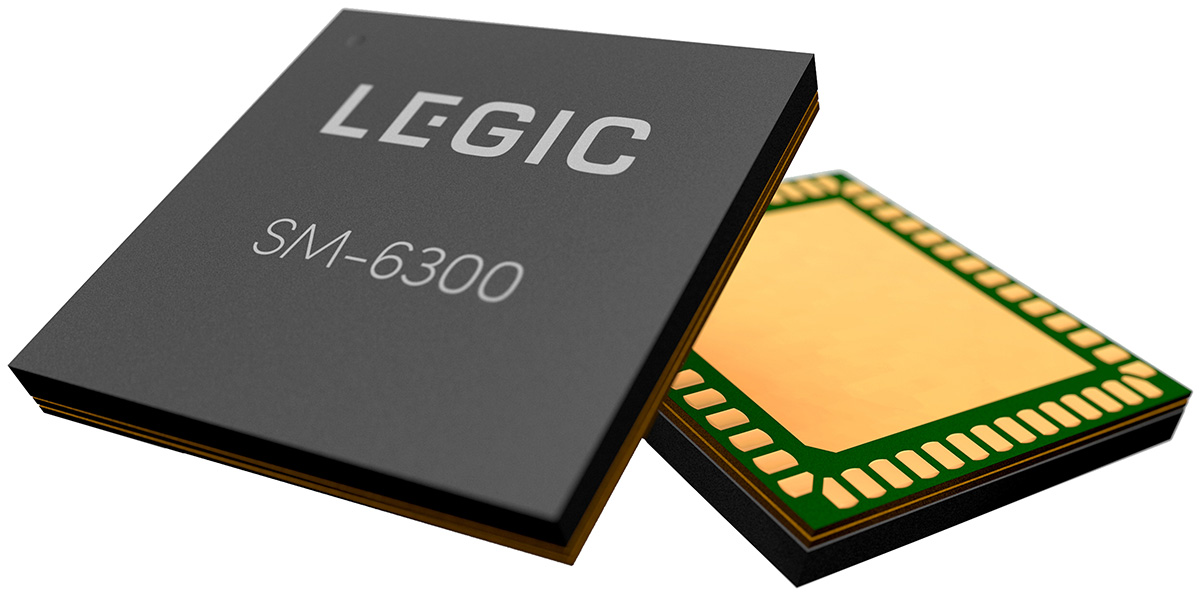

Układ SM-6300 jest wykorzystywany przy produkcji czytników RFID zgodnych ze światowymi standardami. Układ obsługuje karty zbliżeniowe w formatach LEGIC, NXP MIFARE i HID iCLASS, a także aplikacje wykorzystujące pliki LEGIC NEON. Szyfrowanie metodą end-to-end jest uzyskiwane dzięki modułowi logicznemu SE wbudowanemu w ten układ.

Układ SM-6300 zawiera łącza RFID, Bluetooth i NFC, które w połączeniu ze wspomnianym modułem SE zapewniają szyfrowanie komunikacji między smartfonem a urządzeniem IoT. Ze względu na wysoki poziom bezpieczeństwa układ może być stosowany m.in. w systemach kontroli dostępu, bankomatach, systemach do zarządzania pracą biur, wypożyczalniach samochodów. Ułatwieniem dla konstruktorów urządzeń zabezpieczających są jego małe rozmiary (8 mm x 8 mm x 1,1 mm). Układ nie wymaga stosowania elementów zewnętrznych, takich jak mikrokontroler czy rezonatory kwarcowe.

Dystrybucja kluczy szyfrujących

W układzie SM-6300 zastosowano sprzętową metodę przechowywania i dystrybucji danych specyficznych dla użytkowników systemu oraz kluczy szyfrujących. Do współpracy z aplikacją LEGIC ORBIT wstępnie zaprogramowany został bezpieczny klucz transportowy. Podczas transmisji danych szyfrowanej metodą end-to-end może być wykorzystana chmura LEGIC i protokół Trusted Service.

Platforma bezpieczeństwa LEGIC

Do tworzenia systemów uwierzytelniających wykorzystujących usługę LEGIC Connect służy platforma sprzętowa i programowa LEGIC, w skład której wchodzą układy scalone do budowy czytników i inteligentnych kart zbliżeniowych, narzędzia do zarządzania kluczami, a także usługa LEGIC Connect realizowana z użyciem protokołu Trusted Service i narzędzia aplikacyjnego Mobile SDK.

Dzięki wszechstronności i bezproblemowej współpracy tych komponentów można szybko i łatwo stworzyć wiele aplikacji wykorzystujących inteligentne karty zbliżeniowe i smartfony.

Fot. 1 . LEGIC chip SM-6300

Efekty i korzyści

W systemach uwierzytelniających, w których wykorzystywana jest usługa LEGIC Connect, można stosować karty zbliżeniowe w formatach LEGIC, NXP MIFARE i HID iCLASS. Niski pobór prądu przez układy SM-6300 umożliwia zastosowanie ich w systemach z zasilaniem bateryjnym. Jednoczesne przeszukiwanie kanałów radiowych Bluetooth, NFC i RFID zapewnia bardzo szybkie nawiązywanie połączenia z elementem uwierzytelniającym. Dzięki narzędziu Mobile SDK można tworzyć aplikacje do bezprzewodowej transmisji plików LEGIC NEON lub wysyłania poleceń do systemów klienckich z wykorzystaniem usług LEGIC Trusted Service. Specyficzne dane użytkowników oraz klucze szyfrujące są przechowywane w bezpiecznych modułach SE wchodzących w skład układu scalonego SM-6300.

Wszystkie wymienione powyżej właściwości i zalety systemów zbudowanych z wykorzystaniem usługi LEGIC Connect umożliwiają spełnienie wymagań dotyczących bezpieczeństwa Common Criteria na poziomie EAL5+.

Fot. 2. Zestaw ewaluacyjny LEGIC EK-6300

Zestaw uruchomieniowy EK-6300

Dla ułatwienia pracy konstruktorów sprzętu i projektantów systemów bazujących na usłudze LEGIC Connect stworzono zestaw uruchomieniowy, w skład którego wchodzi płytka ewaluacyjna EVB-6300 z układem scalonym SM-6300 oraz zestaw programistyczny DKS-6000 z przykładami aplikacji wyjaśniającymi sposób wykorzystania oprogramowania układowego OS50.

Szczegółowe dane na temat zestawu uruchomieniowego można znaleźć na stronie firmy LEGIC (https://www.legic.com/security-platform/reader-ics/sm-6300/).

Dariusz Kafka

LEGIC Identsystems

e-mail: dariusz.kafka@legic.com