W artykule zamieszczonym w numerze 4/2006 Zabezpieczeń pod tym samym tytułem przedstawiliśmy rys historyczny technik biometrycznych oraz wyjaśniliśmy definicję i przebieg procesu biometrycznego. Dokonaliśmy podziału technik wykorzystujących unikatowość mierzalnych cech ludzkiego organizmu oraz przedstawiliśmy znaczenie biometrii w bezpieczeństwie. W tym artykule z kolei przedstawimy, w sposób dość lapidarny, niektóre najnowsze rozwiązania biometrii, wykorzystujące cechy anatomiczne. Naszym celem jest zwiększenie zainteresowania rozwiązaniami rodzącymi się na naszych oczach, również tymi, które są jeszcze w fazie studium laboratoryjnego, a które wychodzą naprzeciw społecznym oczekiwaniom w świecie rosnących zagrożeń.

W artykule zamieszczonym w numerze 4/2006 Zabezpieczeń pod tym samym tytułem przedstawiliśmy rys historyczny technik biometrycznych oraz wyjaśniliśmy definicję i przebieg procesu biometrycznego. Dokonaliśmy podziału technik wykorzystujących unikatowość mierzalnych cech ludzkiego organizmu oraz przedstawiliśmy znaczenie biometrii w bezpieczeństwie. W tym artykule z kolei przedstawimy, w sposób dość lapidarny, niektóre najnowsze rozwiązania biometrii, wykorzystujące cechy anatomiczne. Naszym celem jest zwiększenie zainteresowania rozwiązaniami rodzącymi się na naszych oczach, również tymi, które są jeszcze w fazie studium laboratoryjnego, a które wychodzą naprzeciw społecznym oczekiwaniom w świecie rosnących zagrożeń.

W wielu krajach zabezpieczenia biometryczne są czymś niemal powszechnym i w zasadzie nie zależą od poziomu rozwoju gospodarczego. Przykładowo, wykorzystanie biometrii w pustynnym kraju Półwyspu Arabskiego, Omanie, jest bardziej powszechne niż w Polsce (mimo dużego szumu medialnego dotyczącego wprowadzenia od sierpnia br. nowych paszportów z elementami biometrycznymi). W ostatnich kilku latach cyfryzacja różnych unikatowych cech człowieka stała się dużym biznesem. Biometria dostarcza bardzo bezpiecznych metod uwierzytelniania (pod warunkiem odpowiedniej ochrony danych biometrycznych). Dzięki zastosowaniu rozwiązań biometrycznych zyskujemy pewność, że osoba, z którą komunikujemy się lub której zezwalamy na dostęp do biura czy danych przedsiębiorstwa, jest faktycznie tą osobą, za którą się podaje. Nasz głos wraz z odciskiem palca otwiera frontowe drzwi naszego domu, tęczówka wraz z unikatowym sposobem poruszania się staje się kluczem do naszego biura w firmie, a trójwymiarowy obraz twarzy weryfikuje nas na lotnisku lub przy bankomacie. Sami jesteśmy zbiorem setek, o ile nie tysięcy, kluczy. Brzmi to zbyt dobrze, by miało być prawdziwe? Może to jeszcze nie codzienność w naszym kraju, ale i my również nabieramy rozpędu w implementowaniu technologii biometrycznych. Warto zatem przybliżyć wszystkim (nie tylko ludziom z branży bezpieczeństwa) specyfikę tych technologii. Oczywiście, jak pokazało doświadczenie, biometria nie jest pozbawiona wad. Jej zwolennicy zachwycają się nią z powodu komfortu, jaki zapewnia. Przeciwnicy zwracają uwagę, że jest ona wtargnięciem w prywatność, może nawet intymność, oraz nie jest pozbawiona błędów. Podczas gdy obie strony argumentują sensownie, nikt chyba nie może nie zgodzić się, że technologie biometryczne znajdują się nadal w ich stadium początkowym, rozwijają się i będą wkraczać w nasze życie coraz częściej. W dalszej części artykułu opiszemy pokrótce kilka rozwijanych obecnie genotypowych technologii biometrycznych, pomijając tak powszechne jak m.in. rozpoznawanie odcisku palca, tęczówki i siatkówki oka, rozmiarów dłoni, ust i twarzy wraz z obrazem termalnym (które już nie raz były prezentowane na łamach czasopisma Zabezpieczenia). Technologie te znajdują się obecnie w większości przypadków na etapie projektowania albo w fazie prototypu i niewiele z nich doczekało się zastosowania w systemach bezpieczeństwa. Mamy jednak nadzieję, że to się zmieni, a przyszłość przyniesie nam wiele nowych intrygujących rozwiązań.

Rozpoznawanie układu żył (ang. Vein Recognition)

Rozpoznawanie układu żył należy do technologii biometrycznych, z którymi wiąże się najwięcej nadziei. Wzorzec biometryczny żył znajduje się pod skórą, więc stosowanie tej technologii jest bezpieczne. Producenci urządzeń podkreślają, że technologia ta zapewnia absolutną higienę, co wynika z braku kontaktu identyfikowanego ze skanerem. Sprawdzanie tożsamości osoby odbywa się przez rozpoznanie wzoru układu żył np. dłoni. Wzór naczyń krwionośnych dłoni, palca, a nawet całego ciała każdej osoby jest niepowtarzalny (różnice istnieją nawet pomiędzy bliźniętami jednojajowymi oraz np. pomiędzy prawą i lewą dłonią jednej osoby). Wzór ten nie zmieni się w ciągu życia danej osoby - zmieni się bowiem tylko rozmiar układu krwionośnego. Opisywana technologia została stworzona przez Josepha Rice'a. W 1984 roku dokonano na jego koncie bankowym fałszerstw finansowych, co skłoniło go do opracowania unikatowej metody uwierzytelniania. Jego determinacja doprowadziła w 1985 roku do powstania pierwszego prototypu rozpoznającego układ naczyń krwionośnych. Prototyp został zbudowany w kuchni, przy użyciu diod LED, fotodiod oraz komputera. Jednakże pierwsze urządzenia komercyjne (po licznych testach i opatentowaniu) ujrzały światło dzienne dopiero kilka lat temu.

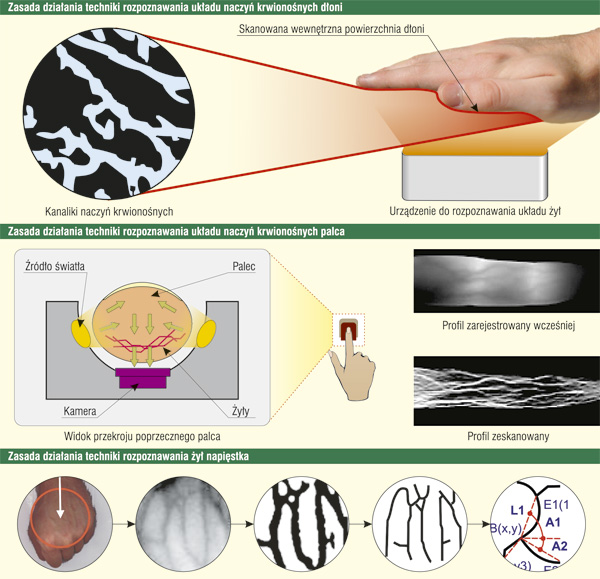

Rys. 1. Ilustracja zasady działania techniki rozpoznawania układu naczyć krwionośnych dłoni, palca i napięstka

W jaki sposób rozpoznawany jest wzór naczyń krwionośnych? Otóż światło bliskiej podczerwieni (np. z diod LED) transmitowane jest przez dłoń, palec, nadgarstek lub powierzchnię napięstka i zostaje częściowo zaabsorbowane przez hemoglobinę znajdującą się w żyłach. Umożliwia to uzyskanie obrazu struktury znajdującej się poniżej zewnętrznej warstwy skóry, dając unikatowy wzór układu naczyń krwionośnych. Wzór ten, w przeciwieństwie do wzorów np. palca lub tęczówki, jest niezwykle trudny do przechwycenia i podrobienia. Promieniowanie bliskiej podczerwieni nie powoduje niepożądanych efektów w naszym ciele. Nie powstają również interferencje od zmarszczek, linii dłoni, szorstkości, suchości czy też innych niedoskonałości powierzchni skóry. Uzyskany obraz przedstawia układ żył na czarno, a pozostałą strukturę dłoni czy palca jako białą. Algorytm rozpoznawania analizuje liczbę żył, ich pozycje i punkty, przy których żyły krzyżują się. Cały proces skanowania trwa bardzo krótko, a uwierzytelnianie jest dokonywane na podstawie porównania zarejestrowanego i przechowywanego w bazie danych wzorca z tym aktualnie zeskanowanym w czytniku. Według doniesień firmy Fujitsu z lutego 2005 roku w urządzeniach firmy błąd fałszywego odrzucenia FRR (ang. False Rejection Rate) szacuje się na poziomie 0,01%, natomiast błąd fałszywej akceptacji FAR (ang. False Acceptance Rate) - na mniej niż 0,00008%. Są to wartości, które czynią z tej technologii niezwykle skuteczną i wiarygodną metodę uwierzytelniania biometrycznego. Technologia rozpoznawania układu żył znajduje zastosowanie w bankowych systemach uwierzytelniania, fizycznej kontroli dostępu, logowaniu do komputera i aplikacji. Jest to technologia młoda, wciąż rozwijająca się i obecnie bardzo popularna na rynku japońskim, gdzie znajduje szerokie zastosowanie ze względu na swoją nadzwyczajną niepodatność na fałszerstwo.

Rozpoznawanie opuszka palca (ang. Fingertip Recognition)

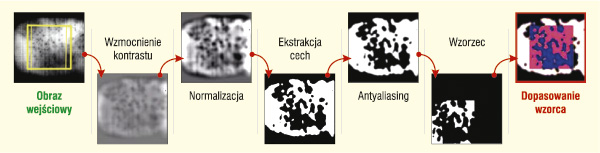

Rys. 2. Ilustracja procesu przetwarzania wzorca biometrycznego (opuszka palca)

Rys. 3. Ilustracja zasady działania podpisu fingertip

Mała firma PosID, specjalizująca się w rozwoju identyfikacji termalnej (ang. Thermal-ID), opatentowała technikę skanowania IR, dzięki której uzyskuje się unikatowy obraz wewnętrznej struktury opuszka palca (nie chodzi tutaj o odcisk palca). Technika ta eliminuje wiele ograniczeń oraz możliwości oszustw przy rozpoznawaniu odcisku palca w biometrycznym uwierzytelnianiu.

Sam proces nie polega, tak jak w innych technikach biometrycznej autentykacji na stwierdzaniu zgodności wizualnych obrazów albo na innych technikach optycznego dopasowywania wzorca. Zamiast tego technika PosID odwzorowuje na "mapie" poziomy energetyczne emanujące od osobnika bezpośrednio na czujnik podczerwieni i dokonuje porównania mapy energii wcześniej zarejestrowanej, przechowywanej w bazie danych, z mapą uzyskaną w procesie uwierzytelniania. Według doniesień firmy weryfikacja odbywa się w czasie nie dłuższym niż trzy sekundy. Biometryczna technologia PosID jest bezinwazyjna i eliminuje ryzyko kradzieży tożsamości.

Rozpoznawanie struktury łoża paznokcia (ang. Nail Bed Recognition)

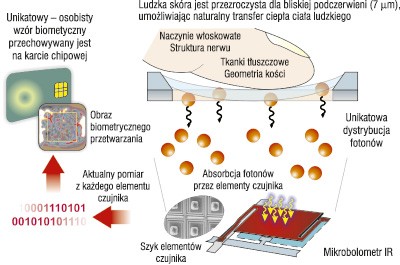

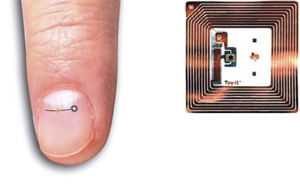

Rys. 4. Metoda rozpoznawania liniowej struktury elementu paznokcia

Paznokieć jest zbudowany z keratyny. Wyróżnia się w nim sześć charakterystycznych części - korzeń, łoże paznokcia, płytę paznokcia, naskórek podpaznokciowy i nadpaznokciowy. Łoże paznokcia (ang. nail bed) jest strukturą naskórkową położoną równolegle do paznokcia i bezpośrednio pod nim. Zbudowane jest ono z równoległych linii - łańcuchów keratyny, rozmieszczonych w pewnych odstępach. Podczas normalnego wzrostu paznokieć przesuwa się ponad tym łożem. Mikrofibryle keratyny (główny składnik paznokci i naskórka) nadają ścianom komórkowym określone, uporządkowane struktury w granicach łoża. Są one położone na styku łoża i płyty paznokcia. Struktury te są unikatową cechą osobniczą, którą można wykorzystać właśnie w biometrycznej identyfikacji. Keratyna to wysoce dwójłomny materiał, można więc odczytać jej strukturę, "oświetlając" ją spolaryzowanym światłem. Dla przypomnienia dwójłomność jest predyspozycją substancji (głównie ośrodków optycznych) do podwójnego załamywania światła (rozdwajania promienia świetlnego).

Rozpoznawanie paznokci z RFID (ang. Nail RFID)

Technologia ta (rozwijana m.in. przez firmę FnBiometrics) wykorzystuje identyfikację RFID (ang. Radio Frequency Identification). Dla przypomnienia: RFID to technika, która umożliwia przesłanie w eterze zebranej unikatowej informacji, wzorca biometrycznego, z miejsca pomiaru do np. karty inteligentnej. Ogólnie mówiąc, wykorzystuje ona tzw. transpondery, nazywane również znacznikami lub tagami. Przy niewielkich rozmiarach (0,4x0,4 mm) i różnorodnej postaci (np. brokatu, ozdoby, nalepki itp.) znacznik ten można łatwo przykleić do powierzchni paznokcia. Rejestruje on pojemność elektryczną paznokcia i części palca, którą paznokieć ten przykrywa. Okazuje się, iż pojemność ta jest niepowtarzalną cechą każdego osobnika. Czytnik zainstalowany na danym obszarze (wielkość tego obszaru zależy od częstotliwości pracy nadajnika i obejmuje strefę od kilkudziesięciu cm do kilku metrów - np. dla częstotliwości 5,8 GHz efektywny zasięg wynosi ok. 6 m) zawiera nadajnik wielkiej częstotliwości i dekoder. Za pomocą nadajnika wytwarzane jest zmienne pole elektromagnetyczne wokół znacznika, który zostaje w ten sposób "pobudzony do odpowiedzi". Znaczniki pasywne są zasilane niejako za pomocą tego pola - po zgromadzeniu przez kondensator zawarty w strukturze znacznika wystarczającej ilości energii wysyłana jest odpowiedź, a wraz z nią wzorzec biometryczny, będący pochodną unikatowej dla każdego osobnika pojemności elektrycznej paznokcia i części palca. Dekoder w czytniku dekoduje odpowiedzi znaczników. Przy zastosowaniu niestandardowych czytników i aplikacji, wysyłaną w eterze informację można odczytać ze znacznie większych odległości (jest to informacja wydobyta z poziomu szumu).

Rys. 5. Mikrochip przyklejony do paznokcia rejestruje pojemność elektryczną paznokcia i ciała palca, i wysyła informację w eter

Technologia ta została opracowana głównie z myślą o bezpieczeństwie komputerowym. Procedury, hasła i inne biometryczne metody przyznają weryfikowanej osobie dostęp do systemu. Jednakże raz otwarty system, samotna stacja robocza lub aplikacja są podatne na nieuprawnione użycie. Według FnBiometrics problem ten rozwiązuje biometria paznokcia wykorzystująca technologię RFID. RFID powoduje ciągłe przeprowadzanie procesu uwierzytelniania na zasadach ciągłego sprawdzania tożsamości. W momencie wykrycia nieuprawnionego użytkownika stacja robocza wyłącza się, stając się bezużyteczna. Dodatkowo można stosować różne poziomy bezpieczeństwa. Metoda jest wykorzystywana również w kontroli dostępu i tzw. kontroli transportu. Jest bezkontaktowa, działa nawet wówczas, kiedy paznokcie pokryte są brudem, wilgocią lub rękawiczkami. Jest szczególnie użyteczna w aplikacjach, które wymagają ochrony "w biegu", w szczególności w radioaktywnych, chemicznych i biologicznych środowiskach. Użytkownicy tej technologii nie muszą zdejmować rękawiczek, masek czy okularów ochronnych, by zostać zidentyfikowani, co niezwykle zwiększa szybkość procesu uwierzytelniania i zmniejsza ryzyko wystawiania ludzi na działanie szkodliwych substancji i chorób.

Rozpoznawanie struktury/fizjologii skóry

Czujniki odcisku palca to najpowszechniej implementowane czujniki biometryczne. Znane są przypadki nie w pełni sprawnego funkcjonowania biometrycznych systemów rejestracji czasu pracy oraz kontroli dostępu na podstawie weryfikacji wzoru odcisku palca (m.in. w Polsce - przykładów miejsc, a także firm, które instalowały te systemy, nie wypada nam przytaczać). Zdarza się, że z chwilą uruchomienia systemów niektórym pracownikom nie udaje się pobrać wzorców biometrycznych odcisku palca, a firmy instalujące (a nawet firmy produkujące) nie są w stanie wyjaśnić, dlaczego. Sprawność takich "konwencjonalnych" systemów zależy w dużej mierze od dokładności kontaktu palca z czujnikiem. Coś, co przeszkadza w tym kontakcie, wpływa na jakość pobieranego obrazu. Przykładowo, jeżeli opuszki palca osobnika są zniszczone (sławny w biometrii przykład stolarza), to odróżnienie odcisku palca może być niemożliwe. Jeżeli palce są spocone, pot zaciemni wzorzec. Palec może też zostać niedokładnie przyłożony do czujnika. Jeżeli osoba wysiada z transatlantyckiego lotu, jej skóra może być zbyt sucha dla czujnika. Może zdarzyć się również, że osoba nieuprawniona użyje np. lateksowego fantomu palca i tradycyjny czujnik nie wykryje oszustwa. Te i dużo innych banalnych sytuacji może przeszkodzić "konwencjonalnemu" systemowi biometrycznemu w poprawnej weryfikacji tożsamości.

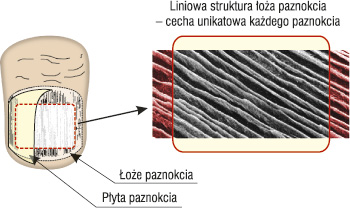

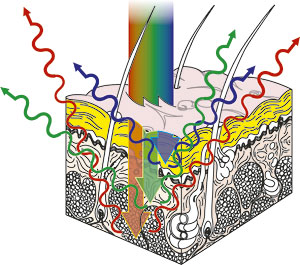

Rys. 7. Skóra ma budowę warstwową i wykazuje złożoną interakcję ze światłem. Światło, przechodząc przez skórę, ulega rozproszeniu i absorpcji

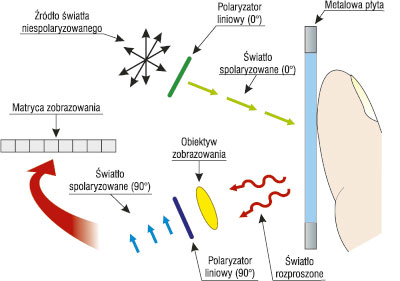

Z pomocą w takich sytuacjach może przyjść technologia bazująca na rozpoznawaniu struktury skóry. Skóra ma budowę warstwową i wykazuje złożoną interakcję ze światłem. Światło, przechodząc przez skórę, ulega rozproszeniu i absorpcji. Rozproszenie jest spowodowane charakterystyką strukturalną, np. rozmieszczeniem włókien kolagenu. Absorpcja z kolei jest spowodowana przez obecność chromoforów w warstwach skóry. Głębokość przenikania światła zależy od długości fali światła i poziomu pigmentacji skóry. Ponadto widmo współczynnika odbicia skóry dostarcza informacji o rozmieszczeniu i koncentracji różnych chromoforów obecnych w skórze. Jest to cecha wysoce indywidualna, która może w przyszłości znaleźć doskonałe zastosowanie w biometrii. Być może w przyszłości, dzięki wykorzystaniu unikatowej złożoności skóry oraz pomiarom spektroskopowym, nikt już nie pokona zabezpieczeń za pomocą palców z żelatyny lub zdjęć tęczówki oka. Interakcji żywej, organicznej skóry ze światłem nie da się zastąpić, używając innych syntetycznych materiałów. Dlatego ostatnio dużo mówi się o tzw. systemach wielomodalnych, które ulepszają dokładność biometrycznych systemów i przede wszystkim dostarczają informacji o tym, czy weryfikująca swą tożsamość osoba wykorzystuje w tym celu żywą część ciała, czy np. fantom palca. Działanie systemów rozpoznawania struktury skóry bazuje na starym, sprawdzonym rozwiązaniu wykorzystującym diody LED (pracujące na różnych długościach fali) oraz na fotodiodach, które wykrywają światło emitowane przez diody LED. Źródła światła generują światło o różnych długościach fali, które przechodzi przez skórę i ulega tam zjawiskom odbicia i rozproszenia. Fotodiody wykrywają obraz, który z kolei jest analizowany pod kątem unikatowego wzorca biometrycznego. Dla przykładu firma Lumidigm opracowała technologię, w której płat skóry o niewielkiej powierzchni (ok. 1 cm średnicy) jest oświetlany różnej długości falami światła widzialnego ("kolory") i bliskiej podczerwieni.

Światło to jest odbite po rozproszeniu się w skórze i wtedy dokonywany jest pomiar dla każdej długości fali. Zmiany światła podczas jego przechodzenia przez skórę są analizowane i przetwarzane celem uzyskania charakterystycznego wzoru biometrycznego, który jest porównany z wcześniej zapisanym wzorcem. Ponieważ sygnał optyczny jest odzwierciedleniem chemicznych struktur skóry i jej innych własności, dostarcza on wiarygodnej informacji o tym, że próbka nie jest martwa i pochodzi od człowieka. Materiał syntetyczny - albo inny nie pochodzący od człowieka - posiada zdecydowanie inne własności niż żywa skóra ludzka. Usunięty albo amputowany płat skóry przechodzi szybkie zmiany biochemiczne; zachodzą oczywiście zmiany temperatury i dystrybucji płynów w granicach różnych przedziałów fizjologicznych, które też zmieniają jakość sygnału. Te optyczne różnice zapewniają poprawność weryfikacji, czy próbka badana przez czytnik jest częścią żyjącego człowieka. Nowoczesne systemy identyfikacji palca wyposaża się dodatkowo w podsystemy "identyfikacji życia", które wykorzystują opisane wyżej zjawiska i mechanizmy. Nie wyklucza to jednak wykorzystania metody identyfikacji struktury skóry dla innych części ciała ludzkiego (np. twarzy czy też całej dłoni).

Rys. 8. Schematyczna ilustracja czujnika wielospektralnego MSI firmy Lumidigm

Rozpoznawanie ucha (ang. Ear Recognition)

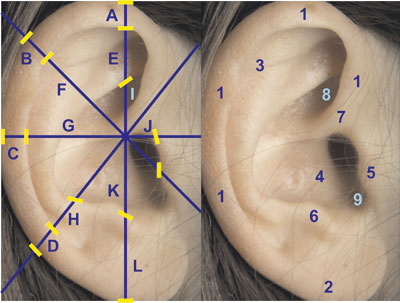

Identyfikowanie ludzi na podstawie budowy ucha budziło zainteresowanie przynajmniej już 100 lat temu. Badacze wciąż prowadzą dyskusje, czy uszy rzeczywiście są niepowtarzalne albo dość specyficzne, aby być wartościowe dla biometrii. Aplikacje bazujące na rozpoznaniu ucha nie są jeszcze powszechnie używane, ale powinny budzić zainteresowanie wśród osób zajmujących się dziedziną badania zbrodni. Już w 1906 roku pokazano, że w zestawie 500 uszu tylko cztery charakterystyczne cechy były potrzebne do wykazania niepowtarzalności każdego z nich. W 1989 roku Alfred Lannarelli w najbardziej znanej pracy dotyczącej identyfikowania ucha napisał, że wśród ponad 10000 przebadanych przez niego uszu wszystkie były różne. Lannarelli przeprowadził na dużą skalę dwa badania dotyczące unikatowości anatomii ucha. Obejmowały one 10000 przypadków, przypadkowych ludzi oraz bliźnięta identyczne i nieidentyczne. Wyniki badań potwierdzają hipotezę o niepowtarzalności ucha. Nawet bliźnięta jednojajowe mają cechy fizjologiczne ucha podobne, ale nie identyczne. Lannarelli pracował 30 lat jako szeryf w hrabstwie Alameda w Kalifornii, jako szef policji miasteczka uniwersyteckiego przy Kalifornijskim Uniwersytecie Stanowym w Harwardzie i na kilku innych stanowiskach wymiaru sprawiedliwości. Zainteresował się on identyfikacją na podstawie budowy uszu w roku 1948 i przez następne 14 lat sklasyfikował około 7000 uszu z fotografii. Pierwsza wersja książki opisująca jego metodę klasyfikacji była opublikowana 1964 roku.

Rys. 9. Lokalizacje punktów pomiarowych w systemie Lanarelliego i anatomia ucha

Drugie wydanie opublikowano w roku 1989. Alfred Lannarelli określił 12 pomiarów systemu nazwanego, od jego nazwiska, Lannarelli's System. Do pomiarów używa się prawego ucha, specjalnie wyrównuje i normalizuje fotografie. By znormalizować obrazy, należy je powiększyć, aż będą pasować do predefiniowanej sztalugi. Następnie dokonuje się pomiarów bezpośrednio na fotografii, wymierza i wyznacza się odległość między każdym ze wskazanych obszarów. W roku 1998 Burge i Burger stwierdzili, że metoda opracowana przez Lannarelliego nie jest odpowiednia z powodu trudności lokalizowania anatomicznych punktów. Jeżeli pierwszy punkt nie jest zdefiniowany dokładnie, żaden z wymiarów nie jest użyteczny - sam Lannarelli również rozpoznał tę słabość swojego systemu. Oprócz najbardziej powszechnie używanej, bazującej na pomiarach fotografii ucha, w praktyce wykorzystuje się również kilka innych metod identyfikowania ucha, np. pobranie tzw. znaczników ucha przez przyłożenie i przyciśnięcie ucha do materiału (tafli szklanej), akustyczne rozpoznawanie ucha, wykonanie zdjęcia obrazu termalnego ucha oraz opracowywany przez panów Ping Yan Kelvin'a i W. Bowyer'a z Uniwersytetu Notre Dame system automatycznego rozpoznawania 3D. Metoda wykorzystująca tzw. znaczniki ucha używana jest głównie przy prowadzeniu dochodzeń w sprawach zbrodni. Niestety aktualnie rezultaty dzięki niej uzyskiwane nie zawsze stanowią wystarczający dowód w sądzie. Przykładowo, w Anglii w latach 1996-1998 na podstawie materiału dowodowego zdobytego dzięki tej metodzie osądzono czterech przestępców. Z kolei w Holandii sąd zdecydował, że metody tej nie można uznać za niepodważalny dowód w sprawie zbrodni.

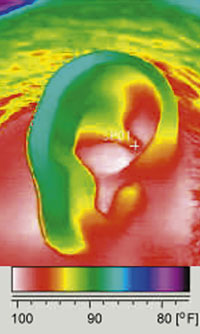

Rys. 10. Obraz termalny ucha

Bardzo dobrze rokują na przyszłość systemy wykorzystujące pomiary obrazu termalnego ucha. Są to rozwiązania, które pozwalają uniknąć problemów związanych z koniecznością odpowiedniej ekspozycji ucha podczas procesu identyfikacji. W przypadku, gdy ucho jest częściowo zasłonięte, np. przez włosy lub nakrycie głowy, analiza obrazu termalnego pozwala na "zdemaskowanie" obrazu ucha. W obrazie termogramu wykorzystywane są różne kolory i tekstury do odnalezienia różnych części ucha. Na zdjęciu termalnym włosy zlokalizowane są między 27,2°C a 29,7°C, podczas gdy obszary ucha zewnętrznego sięgają od 30 do 37,2°C. Jak widać, lokalizując obszary o różnej temperaturze, można w dosyć łatwy sposób dostrzec i zlokalizować ucho oraz jego elementy. Warto przypomnieć, że systemy identyfikacji termalnej doskonale sprawdzają się w systemach rozpoznawania twarzy. Ping Yan Kelvin i W. Bowyer przedstawili doświadczalne wyniki w pełni automatycznego systemu rozpoznającego ucho, analizującego informacje z obrazów 2D i 3D. Wykorzystano automatyczny algorytm "wydobycia ucha", który może odseparować strefę ucha od pełnego obrazu profilu i oddzielić ucho od włosów i kolczyka. Rozpoznawanie to odbywa się na bazie algorytmu ICP, kształtującego zobrazowanie 3D. Sprawność systemu oceniania jest na 97,6% dla próbki 415 ludzi i 94,2% dla podzbioru ludzi noszących kolczyki. Wyniki doświadczalne demonstrują skuteczność zaproponowanego algorytmu i są zachętą do dalszych prac nad udoskonalaniem systemu dla biometrycznej identyfikacji.

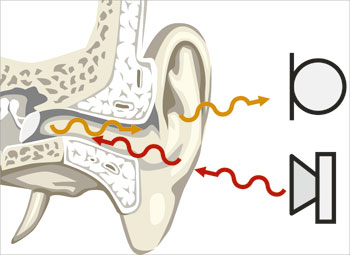

Istnieje również metoda akustycznego rozpoznawania ucha. Pomiar akustycznych właściwości może być dokonany stosunkowo łatwo i ekonomicznie. Udowodniono, że zachodzi znaczna różnica pomiędzy własnościami akustycznymi uszu różnych osobników. Dlatego też tego rodzaju rozpoznawanie ucha i uzyskiwanie wzorca biometrycznego może zastąpić kod PIN w takich urządzeniach, jak telefony komórkowe, albo umożliwić automatyczną personalizację słuchawek i innego wyposażenia akustycznego. Dodatkowa korzyść płynąca z tej metody to skomplikowanie ewentualnej kradzieży wzorca biometrycznego.

Rys. 11. Sonda akustyczna wysyła do kanału słuchowego sygnał, podczas gdy mikrofon otrzymuje odpowiedź

Jak to działa? Umieszczony blisko kanału słuchowego głośnik generuje sygnał pobudzenia, podczas gdy mikrofon mierzy odbite odpowiedzi echa. Pobudzenie może być wywołane jakimkolwiek sygnałem, np. hałasem, sygnałem akustycznym, który ma dość płaskie spektrum częstotliwości. Alternatywnie sygnał pobudzenia może być przetworzony w taki sposób, że uwydatnione są te częstotliwości, które pozwalają na dokonanie rozróżnienia między osobnikami. Systemy identyfikacji wykorzystujące rozpoznawanie ucha wciąż się rozwijają. Pojawiają się nowe wyzwania i nowe problemy. Wydaje się, iż mogłyby one znaleźć zastosowanie w rozproszonych systemach identyfikacji (np. monitoringu miast czy też obiektów typu stadiony, centra handlowe). Aktualnie problemem jest jednak to (podobnie zresztą jak w systemach wykorzystujących rozpoznawanie twarzy), że obrazy z monitoringu wizyjnego mogą być ziarniste i zamglone. Utrudnia to identyfikowanie ludzi, nawet jeśli nie posiadają oni żadnych przedmiotów maskujących ucho. Oczywiście metody związane z rozpoznawaniem uszu można wykorzystywać w aktywnym identyfikowaniu, wymagającym odpowiedniej ekspozycji osoby albo skierowania samego ucha do kamery wideo na krótki czas - dosłownie jedną sekundę.

Rozpoznawanie zapachu - chemicznej kompozycji zapachowej ciała (ang. Odor Recognition)

Rys. 12. Nos elektroniczny - Cyranose 320 (Smiths Detections)

Od kilkunastu lat jest absolutnie jasne, że ciała różniących się genami ludzi wydzielają różne zapachy. Każdy człowiek wydziela niepowtarzalny zapach, który jest kombinacją w przybliżeniu trzydziestu różnych woni. Celem systemów rozpoznawania zapachu ludzkiego ciała nie jest tylko to, by zdefiniować te wszystkie komponenty, ale także to, by ocenić ich koncentrację. Aby zidentyfikować człowieka na podstawie zapachu jego ciała, używa się specjalnych urządzeń elektronicznych, tzw. sztucznych nosów (lub e-nosów). Dwa główne komponenty tych nosów to system wyczuwania (detekcji) i system rozpoznawania na podstawie wzorców. Stworzenie elektronicznych nosów było przede wszystkim próbą odtworzenia ludzkiego systemu węchowego i procesu wąchania, lecz jak dotychczas nie znamy całkowicie mechanizmu przetwarzania informacji ludzkiego powonienia z powodu braku wiedzy o dynamicznych własnościach mózgu.

Pomimo powstania kilku prototypów sztucznych nosów, autorom artykułu udało się znaleźć zaledwie jedno urządzenie komercyjne służące do rozpoznawania zapachu. Technika rozpoznawania zapachu może okazać się użyteczna np. w diagnostyce medycznej, dochodzeniówce (zapamiętywanie zapachów), przemyśle (żywność i napoje), biometrycznej identyfikacji, walce z terroryzmem itp. Z pewnością najbliższe dwa albo trzy lata przyniosą pewną liczbę komercyjnych rozwiązań służących do identyfikowania ludzi. Oczywiście zdajemy sobie sprawę z tego, że przybliżyliśmy idee zaledwie kilku rozwijanych genotypowych technologii biometrycznych, pomijając tak powszechne, jak odcisk palca, kształt dłoni czy też wzór tęczówki. W przypadku zainteresowania ze strony czytelników postaramy się przybliżyć na łamach pisma również te najpopularniejsze techniki. Mamy nadzieję, że przyszłość przyniesie nam wiele nowych, intrygujących rozwiązań, dzięki którym będziemy czuć się bezpieczniej. Zapraszamy do kontaktu i wymiany doświadczeń na ten temat za pośrednictwem zespołu redakcyjnego. W kolejnym artykule skupimy się na technikach biometrycznych wykorzystujących pomiary cech behawioralnych człowieka.

Literatura:

- Hanna-Kaisa Lammi: Ear biometrics, Lappeenranta University of Technology, Department of Information Technology, Laboratory of Information Processing, Finland.

- A.H.M. Akkermans, T.A.M. Kevenaar, D.W.E. Schobben: Acoustic Ear Recognition for Person Identification, Philips Research, the Netherlands.

- Zhanna Korotkaya: Biometric Person Authentication: Odor, Department of Information Technology, Laboratory of Applied Mathematics, Lappeenranta University of Technology, Finland.

- [@] http://www.hitachi.co.jp

- [@] http://www.fujitsu.com

- [@] http://www.posidinc.com

- [@] http://www.lumidigm.com

- [@] http://www.smithsdetection.com

- [@] http://perso.orange.fr/fingerchip

Paweł Niedziejko

Ireneusz Krysowaty

WAT

Zabezpieczenia 5/2006